Amazon Web Serviceを利用した攻撃

Published: 2009/12/12

最近話題なようなので、ログを調べてみました。

例えば2009/07/13に「Amazon Web Serviceを利用したShareネットワークへの攻撃」についてレポートしましたが、今回は2009/2/1から2009/12/11までに、とあるHoneyPotのAmazon Web ServiceのAS、アドレスブロックとの通信状況をまとめてみました。

用途によってもっとたくさんのアドレス帯があるようなのですが、とりあえず下記prefixを対象に。

67.202.0.0/18 Amazon Execution Services 72.44.32.0/19 Amazon Execution Services 75.101.128.0/17 Amazon Execution Services 174.129.0.0/16 Amazon Execution Services 204.236.224.0/19 Amazon Execution Services 79.125.0.0/18 Amazon EU AWS Dublin

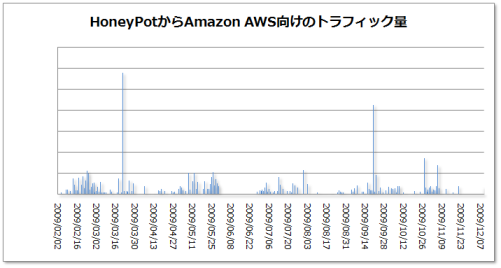

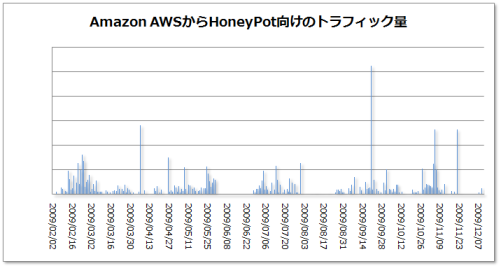

まず量的な状況。一日あたりの通信量を表しています。具体的な数字はマスクします。

HoneyPotの感染状態に影響されますが、とりあえず2009年にはいってからは特に大きく増えた減ったはないようです。バーストする(攻撃規模が瞬間的に拡大する)回数がごく僅かですが増えているようにもぎりぎり見えますか。2008年の状況との比較が必要かもしれません。

次にその内訳です。

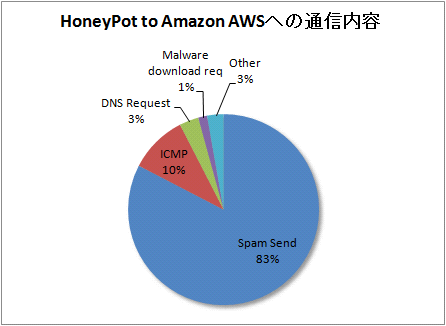

まずHoneyPotがAWS向けに行おうとした通信内容です。

最も大きな割合を占めるのはspam送信トラフィックです。最近はAWSを利用したメールサービスやDNSなどがたくさんあるので、spambotを利用したスパムメール送信の宛先となってしまっているため発生します。DNSについても同様に攻撃対象のdomainのdomain管理をしているDNSがAWS上にあるためにここ向けに飛びます。

ICMP通信は、ボットが行うICMPによるアドレススキャン活動の対象にAWSのアドレス帯が含まれていたため発生しています。

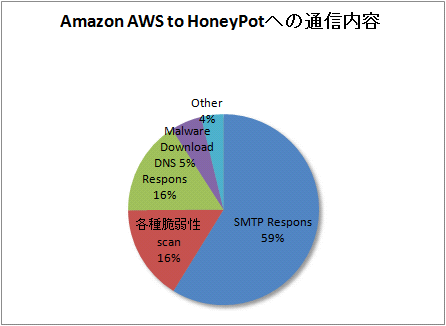

次にAWSからハニーポットへの通信。

前述の通りspam送信が多いため、そのSMTPやDNSのレスポンストラフィック量が多く見られます。

それ以外に各種脆弱性スキャントラフィックがかなり多く飛んできています。その詳細を表にします。

| port | 全体に占める割合 |

|---|---|

| TCP445 | 8.0% |

| TCP139 | 5.3% |

| TCP1080 | 2.8% |

| TCP9988 | 1.8% |

単にツールを動かしているだけなのか、自動的に動いているボットなのか不明です。

ボットかどうか正体がわからないので言いませんが「AWSを利用したボット」という表現にすればキャッチーなのかもしれませんね。こいつらをコントロールするCnC的なものまでAWS内にあったら面白いですね。外からは何も見えないですが、それこそがクラウド的。

AWS、EC2の仕様によるところもありますがソースアドレスも多様です。単にツールを動かしているのか、ボットがAWS内にたくさんいるという想定もできますし、通常だと起動の度にアドレスが変わるというサービス仕様を利用して定期的にアドレスを変えながらスキャンしているとも想定できます。(結果論かもしれませんが)

このリブートするとアドレスが変わる、データが消えるというEC2の特性は、隠蔽とか、動的な変化とかの意味で、マルウェア、ボット、そしてボットを利用した攻撃に最適な特性なんじゃないかと思ったりします。

TCP80のWebアクセスはマルウェアダウンロードのためのアクセスです。AWSを利用したマルウェア配布サイトがあるということですね。

要は単純に新しいインフラ/サービスが登場して、その利用者が増えて、攻撃対象となるサーバーも、攻撃者もその新しいインフラ/サービスを利用しはじめているというよくある状況に見えますね。何年も前からバーチャルホスティングが同様の攻撃に利用されまくってるわけですから、今のところ新しいバーチャルホスティングサービスの一つ的な扱いの域を超えてない感じがします。クラウドそのものも同じかな、、、これからですかね。

関連キーワードがクラウドということでキャッチーな感じってことですね。

これからに期待と。

ま、脆弱性スキャン系の感染経路からのボットはこんな感じですが、spamメール、Webアクセスを感染経路とするボットの場合はまた異なる結果が見られる可能性があります。

by jyake