Amazon Web Serviceを利用したShareネットワークへの攻撃

Published: 2009/07/13

7/9〜7/12?ごろAmazone Web Serviceを利用したShareネットワークに対するDDoSが発生していて、接続している端末がフリーズする不安定になる等の影響が出ているようです。

Amazon EC2 cloudを利用した攻撃とかいう表現もありますね。

Amazone Web ServiceというのはAmazonが提供しているIaaS(Infrastructure as a Service)に分類されるサービスですね。イァース?。流行り物です。詳しくは知らないのですが、最近ではかなり自由度高くアプリケーションを作れるようです。

過去にも送信源としたWebクロールなどが問題になっていたような気がします。

単純にSYN Floodならソースアドレス改竄されただけとも考えられますが、事象的にはそれだけではないようですのでこのサービスを利用して仕掛けてきているものと思われます。

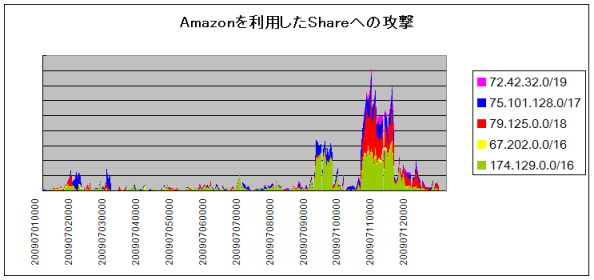

とりあえず、どこからどのくらいの攻撃が来ているか調べてみました。まず、攻撃が観測された関連するAmazon AWSのアドレスブロック(Route Object)はこれだけありました。ブロック対象の情報ではもっと広範囲のamazon関連のアドレスの情報が出ていますが、こちらで大量性が観測されたのこれだけでした。

67.202.0.0/18 AS14618 Amazon Execution Services 72.44.32.0/19 AS14618 Amazon Execution Services 75.101.128.0/17 AS14618 Amazon Execution Services 174.129.0.0/16 AS14618 Amazon Execution Services 79.125.0.0/18 AS39111 Amazon EU AWS Dublin Amazon EU AWS Dublin

7/1から7/12 23:00ごろまでのこれらのアドレス帯からのShareネットワークへのトラフィックをグラフにするとこうなります。縦軸はマスクしてますので、量的な推移と割合で見てくださいね。

7/2頃に軽い予兆があり、7/9に一山、7/10の夜から7/11には「Amazon EU AWS」が加わってさらに大きな山、その余韻が7/12にも続いているといった状況ですね。

今はひと段落でしょうか?

まぁ確かにP2Pネットワークはこういう攻撃によわいんでしょうね。

何年か前にどこかの国で問題になったDPIやIDSの機能でP2Pやろうとする通信に強制的にRSTを送りつけてP2Pネットワークをつぶすというのとは逆の発想?ともいえますか、、、

ネットワークとしての耐性を高めるためには、フロー制御や1node辺りの通信量制限などの自由度や性能を制限する仕組みが必要になるというよくある方向へ向かうしかないんでしょうかね。

ボットネットをつぶす、末端のボットを麻痺させるのに類似の手法を使えるのでは?という考えが昔からありますが、こちらはCnCの通信かDBの情報を乗っ取る等しないといけないので少し敷居が高いです。

また、IaaS利用ですが、

もともと、最近のインターネット上の攻撃が利用するインフラは

- bot

- ハッキングされたwebserver

だけではなく、

- Bulletproof hosting

- Free hosting service

と分類される多種多様なホスティングサービスが利用される傾向が強いわけですので、流行り物のクラウドも結局は大きくはホスティングの一つと捉えることができると思うので、後者のバリエーションの一つというわけですね。

つまり韓国/アメリカへのDDoSも含めて新しい手法というわけではなく若干道具を変えただけの過去のテンプレートに沿った攻撃なのでしょう。

ただ今回のサービス利用は足がつきやすいすかね。Bulletproofなわけないですから。

話は違うのですが、こういうのを見ているとP2Pアプリそのものを自分の端末ではなくIaaSというかクラウドサービスで動かしちゃえば、HDDは雲の中、トラフィックも雲の中で完結しちゃって大量のトラフィックに困っているインターネットのインフラに少しでもやさしくなるのではないかと思ってしまいます。

利用制御だとか帯域制御だとか考えるよりはいいんじゃないかと。

その場合たとえば違法コンテンツなんかは雲の中のHDDに保存されるわけで無料匿名なホスティング、クラウドだった場合、それはそれでどういった対応をとられるのかよくわかりませんが。匿名じゃなきゃそりゃ足がつくのでだれもやらないでしょうけど。

by jyake